Cifrado de extremo a extremo

Tecnología única

para su confidencialidad

Tixeo protege sus reuniones en línea gracias a un auténtico

cifrado de extremo a extremo.

La clave para una colaboración segura y privada

El cifrado de extremo a extremo es un sistema de transmisión de comunicaciones altamente seguro. Esta tecnología impide cualquier interceptación de los datos, incluso por parte de los propios proveedores de servicios.

El núcleo de la videoconferencia segura de Tixeo

Algunas informaciones secretas, críticas o personales nunca deben filtrarse.

La tecnología de Tixeo, certificada CSPN por la ANSSI, garantiza que los flujos de vídeo, audio y datos (archivos y mensajes intercambiados) permanezcan inaccesibles para terceros, independientemente del número de participantes en la videoconferencia.

|

La seguridad se tiene en cuenta en todas las etapas del diseño de Tixeo siguiendo el enfoque Secure by Design. Su tecnología de cifrado de extremo a extremo (End-to-End Encryption, E2EE) está activada por defecto. |

|

El servidor Advanced Encryption Standard 256 (AES 256) transmite una versión cifrada de los intercambios entre el emisor y el receptor, sin tener ninguna posibilidad de descifrarlos. Este mecanismo impide cualquier intento de ataque de tipo man-in-the-middle y ofrece una gran adaptabilidad a las variaciones de red. Los flujos de comunicación permanecen cifrados incluso en el nivel del servidor de comunicación. |

|

El cifrado de enlace se realiza mediante TLS (Transport Layer Security) para garantizar la protección de los datos. |

Secure by Design

La seguridad se tiene en cuenta en todas las etapas del diseño de Tixeo siguiendo el enfoque Secure by Design. Su tecnología de cifrado de extremo a extremo (End-to-End Encryption, E2EE) está activada por defecto.

Cifrado de extremo a extremo

El servidor Advanced Encryption Standard 256 (AES 256) transmite una versión cifrada de los intercambios entre el emisor y el receptor, sin tener ninguna posibilidad de descifrarlos.

Este mecanismo impide cualquier intento de ataque de tipo man-in-the-middle y ofrece una gran adaptabilidad a las variaciones de red. Los flujos de comunicación permanecen cifrados incluso en el nivel del servidor de comunicación.

Cifrado de enlace TLS

El cifrado de enlace se realiza mediante TLS (Transport Layer Security) para garantizar la protección de los datos.

Verdadero o falso sobre el cifrado de extremo a extremo

“¿Todas las soluciones de videoconferencia ofrecen cifrado de extremo a extremo?”

“¿Todas las soluciones de videoconferencia ofrecen cifrado de extremo a extremo?”

Falso

Falso

Con frecuencia, las soluciones tradicionales utilizan un cifrado de enlace tipo SRTP. Este tipo de cifrado no protege las comunicaciones que pasan por el servidor, exponiéndole al ciberespionaje y a posibles fugas de datos.

Otras aplicaciones solo ofrecen cifrado punto a punto (Point-to-Point Encryption o P2P), limitado a dos participantes, o bien cifrado de extremo a extremo únicamente para los mensajes de chat.

“¿La mayoría de aplicaciones de videoconferencia incluyen puertas traseras (backdoors)?”

“¿La mayoría de aplicaciones de videoconferencia incluyen puertas traseras (backdoors)?”

Verdadero

Verdadero

En algunos países como Estados Unidos, la legislación obliga a los proveedores de soluciones de videoconferencia a dar acceso a las autoridades a las comunicaciones que transitan por sus plataformas mediante puertas traseras. Estas backdoors son vulnerabilidades que pueden ser aprovechadas por atacantes o grupos malintencionados para acceder a los datos.

Las soluciones de videoconferencia europeas, como Tixeo, no están sujetas a esta obligación.

Beneficios del cifrado de extremo a extremo de Tixeo

Seguridad de las comunicaciones

Ninguna persona ajena a una videoconferencia Tixeo puede acceder a las comunicaciones gracias al cifrado de extremo a extremo activado por defecto. Los archivos intercambiados por mensajería instantánea nunca se almacenan en el servidor.

Soberanía garantizada

Confíe en una tecnología de cifrado de extremo a extremo europea, diseñada en Francia, sin puertas traseras, que limita los riesgos de escuchas e injerencias extranjeras.

Soberanía garantizada

Confíe en una tecnología de cifrado de extremo a extremo europea, diseñada en Francia, sin puertas traseras, que limita los riesgos de escuchas e injerencias extranjeras.

Protección de información clasificada

El modo de Seguridad aumentada de Tixeo multiplica el rendimiento del cifrado de extremo a extremo y protege el secreto de documentos clasificados o marcados como Difusión restringida.

Protección de información clasificada

El modo de Seguridad aumentada de Tixeo multiplica el rendimiento del cifrado de extremo a extremo y protege el secreto de documentos clasificados o marcados como Difusión restringida.

Tixeo, solución europea, cumple con el Reglamento General de Protección de Datos (RGPD) y no está sujeta a ninguna ley extraterritorial.

Desde 2017, la Agencia Nacional de Seguridad de los Sistemas de Información (ANSSI) ha renovado en tres ocasiones la certificación CSPN de Tixeo, como prueba de fiabilidad y compromiso con la ciberseguridad.

¿Cómo funciona?

Este sistema de cifrado de extremo a extremo, también conocido como intercambio de claves Diffie-Hellman, genera una clave diferente en cada conexión. No queda ningún rastro de las comunicaciones.

Se conecta a Tixeo para unirse a una reunión.

Se le asigna una clave de cifrado efímera y secreta.

Se incorpora a su reunión en línea.

Su clave de cifrado se transmite automáticamente a sus interlocutores, y usted recibe la de ellos para intercambiar con total confidencialidad.

Todas las comunicaciones (audio, vídeo y transferencia de archivos) están cifradas, y solo su clave permite descifrarlas.

Si otras personas intentaran acceder a sus comunicaciones

solo verían una secuencia de números incomprensibles, ya que no disponen de su clave. En su próxima conexión a la aplicación, se le asignará una nueva clave de cifrado.

Refuerce su seguridad en cualquier momento

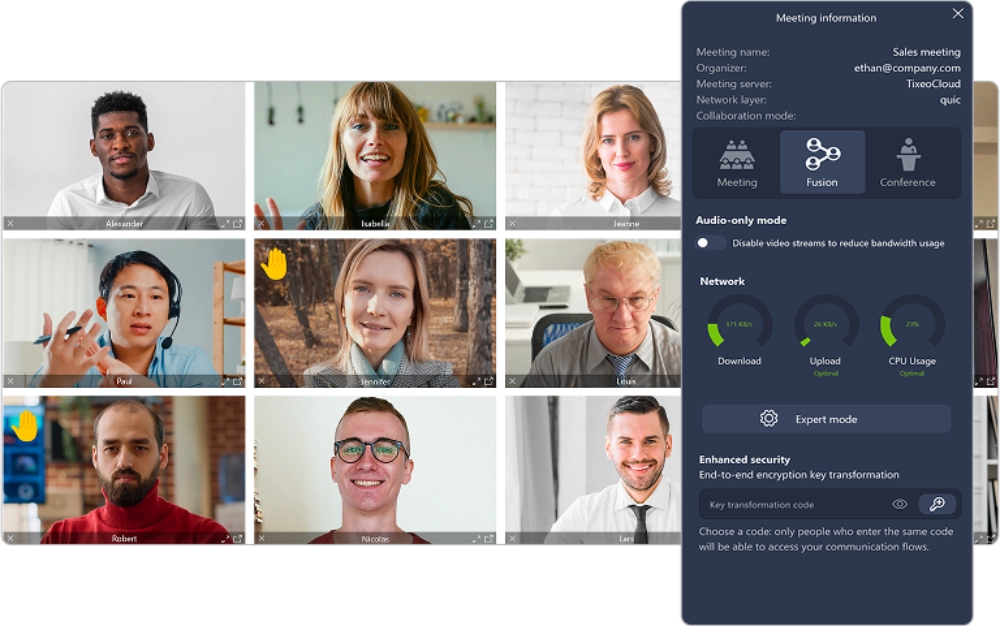

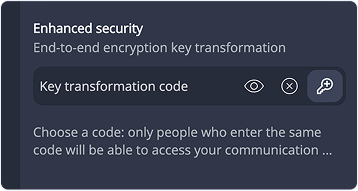

Con Tixeo, tome el control de su clave de cifrado gracias a una funcionalidad única: la Seguridad aumentada.

Durante una videoconferencia cifrada con varios interlocutores, puede necesitar aumentar su nivel de seguridad o intercambiar información sensible con un subconjunto de participantes, como por ejemplo:

- Datos de autenticación

- Documentos clasificados

- Procedimientos internos específicos

- u otros temas críticos

Acceda a un túnel de comunicación secreto y efímero.

Túnel de comunicación secreto y efímero

1 Código secreto

Durante una conversación segura, defina un código secreto que cada participante deberá introducir en la aplicación. Este código transforma temporalmente la clave de cifrado original y permite acceder a un túnel de comunicación dedicado.

2 Túnel de comunicación dedicado

Solo los participantes que introduzcan el mismo código acceden a este túnel. Todos los flujos de comunicación (audio, vídeo y datos) permanecen invisibles para cualquier otra persona que no haya introducido el código en la reunión.

3 Volver a la reunión inicial

Para volver a la reunión cifrada original, cada usuario debe eliminar el código en la aplicación. Entonces se restablece la clave de cifrado inicial.

Esta innovadora funcionalidad de derivación de clave (Key Derivation Function) responde a las necesidades de los usuarios más exigentes en materia de ciberseguridad.

Ventajas de la Seguridad aumentada de Tixeo

– Poner al ser humano en el centro del proceso de comunicación, mediante un código secreto definido preferentemente por teléfono o SMS

– Evitar riesgos de suplantación de identidady deep fake en videoconferencias

– Proteger intercambios altamente críticos

En plena ciberguerra,

proteger las comunicaciones es indispensable

« Según el informe de ENISA (Agencia de Ciberseguridad de la Unión Europea), publicado en septiembre de 2024, el espionaje forma parte de las cinco principales ciberamenazas actuales para las organizaciones. »

En sectores críticos como la defensa o la industria, el cifrado de extremo a extremo reduce los riesgos de robo de propiedad intelectual y de espionaje industrial, especialmente en tiempos de ciberguerra.

Sin embargo, en Francia y en Europa, diversas iniciativas buscan prohibir el uso del cifrado de extremo a extremo en herramientas de comunicación.

Renaud Ghia,

Renaud Ghia,

Président de Tixeo

« Con puertas traseras integradas en los programas de videoconferencia, las organizaciones perderían toda garantía de protección sobre sus comunicaciones sensibles.

El cifrado de extremo a extremo es la única tecnología capaz de ofrecer el más alto nivel de confidencialidad a las comunicaciones secretas.

En febrero de 2024, el Tribunal de Justicia de la Unión Europea dictaminó que cualquier medida destinada a debilitar el cifrado sería contraria al Derecho europeo »

En 20 años, la empresa Tixeo se ha consolidado como un actor clave en el ecosistema de confianza digital en Europa. Su tecnología de cifrado de extremo a extremo está diseñada y desarrollada por sus equipos de I+D, con total independencia tecnológica.

En 20 años, la empresa Tixeo se ha consolidado como un actor clave en el ecosistema de confianza digital en Europa. Su tecnología de cifrado de extremo a extremo está diseñada y desarrollada por sus equipos de I+D, con total independencia tecnológica.

Todo lo que necesita saber sobre el cifrado

de extremo a extremo en videoconferencias

Definición y funcionamiento del cifrado de extremo a extremo

¿Qué es el cifrado de extremo a extremo?

El cifrado de extremo a extremo, o cifrado E2EE, garantiza que solo los emisores y destinatarios de las comunicaciones puedan cifrar y descifrar los datos intercambiados. Este proceso de protección de la información se basa en el uso de claves de cifrado y descifrado.

¿Cuál es la diferencia entre cifrado y criptografía?

El cifrado consiste en transformar datos en un formato ilegible para protegerlos contra accesos no autorizados, y requiere una clave para su descifrado.

La criptografía, en cambio, engloba todos los métodos y principios destinados a proteger las comunicaciones y los datos, incluyendo el cifrado, las firmas digitales, la autenticación y los protocolos de seguridad.

¿Cómo funciona el cifrado de extremo a extremo?

El funcionamiento del cifrado de extremo a extremo depende del protocolo utilizado (cifrado simétrico, cifrado asimétrico, cifrado en tránsito o en reposo, etc.). Tixeo utiliza el mecanismo de intercambio de claves Diffie-Hellman.

Cuando un usuario se conecta a la solución, se le asigna una clave de cifrado efímera que se almacena en su dispositivo. Esta clave cifra todas las comunicaciones de audio, vídeo y datos. Durante un intercambio con otro usuario, su clave se comparte con el interlocutor y viceversa. Se asigna una nueva clave en cada conexión.

Importancia y ventajas del cifrado de extremo a extremo

¿Por qué es indispensable esta tecnología para las comunicaciones?

Las tensiones geopolíticas y la ciberguerra incrementan significativamente los riesgos de compromiso de las comunicaciones críticas.

La Directiva europea NIS 2 recomienda expresamente el uso de soluciones cifradas de extremo a extremo para proteger los intercambios sensibles.

¿Cuáles son las ventajas del cifrado de extremo a extremo de Tixeo?

- Confidencialidad: impide toda forma de interceptación de las comunicaciones, incluso por parte del proveedor del servicio.

- Tecnología avanzada: Tixeo utiliza AES 256 y TLS para proteger los datos en tránsito y evitar ataques de tipo “man-in-the-middle”.

- Mensajería segura: todas las conversaciones y videoconferencias están cifradas de extremo a extremo.

- Soberanía y cumplimiento: solución desarrollada en Francia, conforme al RGPD y sin puertas traseras.

- Seguridad aumentada y control de claves: una función de derivación de clave permite intercambiar información altamente sensible dentro de un túnel de comunicación efímero.

¿Cómo protege el cifrado de extremo a extremo los datos y la privacidad?

El cifrado de extremo a extremo protege los datos cifrándolos antes de que salgan del dispositivo del usuario. Este proceso impide cualquier intento de interceptación maliciosa durante su transmisión y hasta que la clave secreta y efímera almacenada en el dispositivo del destinatario permita descifrar el mensaje.

Esta tecnología ofrece el nivel más alto de protección de la privacidad. En Europa, ninguna autoridad (interna ni externa) puede acceder legalmente de forma generalizada a las comunicaciones cifradas de extremo a extremo. Solo puede autorizarse un acceso puntual en el marco de una investigación judicial, bajo estrictas garantías y sin debilitar la seguridad del resto de los usuarios.

Aplicaciones y amenazas al cifrado de extremo a extremo

¿Qué aplicaciones utilizan el cifrado de extremo a extremo?

Muchas aplicaciones de mensajería instantánea cifrada utilizan el cifrado de extremo a extremo, como WhatsApp, Microsoft Teams, Zoom, Signal, Google Messages o Telegram.

Sin embargo, algunas de estas aplicaciones están sujetas a legislaciones extracomunitarias que imponen la inclusión de puertas traseras (backdoors), lo que compromete la protección real del cifrado.

¿Cómo se activa el cifrado de extremo a extremo?

La activación del cifrado de extremo a extremo varía en función de la aplicación o el servicio de mensajería. A menudo requiere una configuración manual en los ajustes de seguridad de la aplicación y puede ocasionar problemas de compatibilidad.

Con Tixeo, no es necesario configurar nada: el cifrado de extremo a extremo está activado por defecto en todas las reuniones en línea, independientemente del número de participantes.

¿Qué son las puertas traseras en una solución de comunicación?

Una puerta trasera (backdoor) es un acceso secreto a los datos y a las comunicaciones intercambiadas. Generalmente es conocida únicamente por el proveedor de la solución y por las autoridades para quienes se ha implementado.

Pero si un atacante o grupo de ciberdelincuentes sospecha de su existencia, puede encontrarla fácilmente y utilizarla para espiar las conversaciones. Una backdoor representa, por tanto, un riesgo importante para la seguridad de las videoconferencias.

¿Por qué el cifrado de extremo a extremo está amenazado?

Muchos legisladores intentan debilitar el cifrado de extremo a extremo, alegando que dificulta la lucha contra la delincuencia y el terrorismo.

Sin embargo, este tipo de regulación pone en peligro la protección de datos sensibles, ya que los ciberdelincuentes pueden seguir utilizando otros canales cifrados.