Gestión de accesos

Mantenga el control de sus reuniones

La gestión eficaz de accesos y permisos en las reuniones Tixeo limita las intrusiones y protege sus comunicaciones y datos sensibles.

Solo sus invitados participan en los intercambios

En sus reuniones en línea circula gran cantidad de información y recursos sobre su actividad.

Verifique siempre la identidad de las personas que participan en sus conversaciones.

Adapte el nivel de seguridad

Con la videoconferencia Tixeo, certificada CSPN por la ANSSI, el organizador puede definir un nivel de seguridad más o menos elevado, en función del grado de confidencialidad necesario para los intercambios.

Objetivo: reducir el riesgo de intrusiones no deseadas.

| Con el nivel de seguridad máximo, activado por defecto, los participantes deben crear una cuenta de usuario e identificarse para unirse a la reunión. Es la opción ideal para cumplir con requisitos específicos en materia de ciberseguridad. |

|

Con un nivel estándar, el organizador puede compartir un enlace de invitación seguro a la reunión, que requiere identificación mediante cuenta o código PIN. Los participantes pueden acceder desde un navegador web a través de una sala de espera virtual. |

| La autenticación multifactor (MFA) se activa por defecto para garantizar el control de accesos. El SSO (Single Sign-On, autenticación única) permite una conexión más sencilla y segura a la videoconferencia. |

Nivel de seguridad máximo

Nivel de seguridad máximo

Con el nivel de seguridad máximo, activado por defecto, los participantes deben crear una cuenta de usuario e identificarse para unirse a la reunión.

Es la opción ideal para cumplir con requisitos específicos en materia de ciberseguridad.

Nivel de seguridad estándar

Con un nivel estándar, el organizador puede compartir un enlace de invitación seguro a la reunión, que requiere identificación mediante cuenta o código PIN. Los participantes pueden acceder desde un navegador web a través de una sala de espera virtual.

![]()

Autenticación MFA y SSO

La autenticación multifactor (MFA) se activa por defecto para garantizar el control de accesos.

El SSO (Single Sign-On, autenticación única) permite una conexión más sencilla y segura a la videoconferencia.

Cada acceso es verificado

Los participantes deben confirmar su identidad para acceder a:

- su cuenta personal,

- la lista de reuniones,

- la lista de nombres y apellidos de sus contactos,

- y el servicio de mensajería instantánea.

Sala de espera virtual

En caso de acceso a una reunión Tixeo desde el navegador, el invitado introduce el código PIN recibido por correo electrónico y accede a una sala de espera virtual.

El organizador revisa su solicitud y aprueba o rechaza su participación.

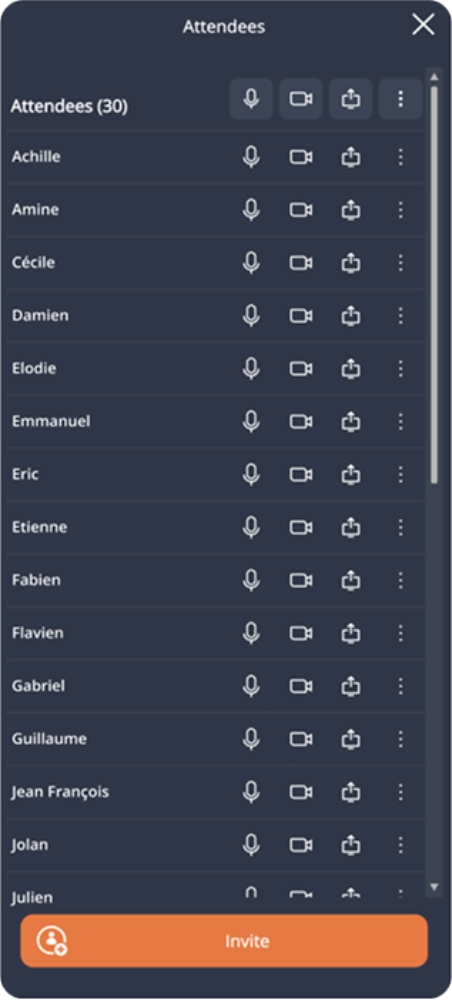

Permisos de los participantes

Al entrar en una videoconferencia Tixeo, los participantes solo disponen de permisos mínimos:

- comunicarse por audio, vídeo o mensajería,

- visualizar documentos compartidos.

En modo Conferencia, únicamente está disponible la mensajería para los participantes

Los participantes deben confirmar su identidad para acceder a:

- su cuenta personal,

- la lista de reuniones,

- la lista de nombres y apellidos de sus contactos,

- y el servicio de mensajería instantánea.

Sala de espera virtual

En caso de acceso a una reunión Tixeo desde el navegador, el invitado introduce el código PIN recibido por correo electrónico y accede a una sala de espera virtual.

El organizador revisa su solicitud y aprueba o rechaza su participación.

Permisos de los participantes

Al entrar en una videoconferencia Tixeo, los participantes solo disponen de permisos mínimos:

- comunicarse por audio, vídeo o mensajería,

- visualizar documentos compartidos.

En modo Conferencia, únicamente está disponible la mensajería para los participantes

Privilegios de acceso y autorizaciones

Con Tixeo, los roles de cada usuario están claramente definidos para limitar cualquier brecha de seguridad.

Administrador

Gestiona los parámetros de la suscripción y del servidor de reuniones, nombra a los gestores y asegura el mantenimiento técnico del sistema.

Gestor de suscripción

Nombra a los organizadores, supervisa la suscripción y los créditos asignados (número de licencias, número de organizadores…).

Gestor de usuarios

Administra la base de usuarios de un servidor, añade o elimina cuentas (solo disponible con TixeoPrivateCloud o TixeoServer).

Organizador

Organiza reuniones en línea y dispone de derechos de organizador (compartir pantalla, tomar la palabra, excluir a un participante…).

Invitado

Participa gratuitamente en videoconferencias y dispone de derechos mínimos al acceder a una reunión.

Organizador

Organiza reuniones en línea y dispone de derechos de organizador (compartir pantalla, tomar la palabra, excluir a un participante…).

Invitado

Participa gratuitamente en videoconferencias y dispone de derechos mínimos al acceder a una reunión.

Los usuarios pueden consultar estadísticas más o menos detalladas sobre el uso de la solución, en función de sus privilegios de acceso.

Beneficios de la gestión de accesos de Tixeo

Autenticación reforzada

Acceder a una reunión Tixeo con el nivel de seguridad máximo implica identificarse mediante el software instalado en su dispositivo.

Control de los participantes

Los invitados a una reunión con identificador único (código PIN) deben esperar en una sala de espera virtual para permitir la verificación de su identidad.

La entrada de cada nuevo participante se autoriza manualmente.

Protección de los datos

El aislamiento de las reuniones reduce el riesgo de fugas de datos, especialmente cuando se utilizan salas físicas equipadas con sistemas de videoconferencia.

Desde 2017, la Agencia Nacional de Seguridad de los Sistemas de Información (ANSSI) ha renovado en tres ocasiones la certificación CSPN de Tixeo, como prueba de su fiabilidad y compromiso con la ciberseguridad.

Para un CIO o un Responsable de Seguridad, la protección de los accesos a las redes y a los recursos de la empresa es una prioridad. Desplegada en la nube o en modalidad on-premise, Tixeo se integra fácilmente con sus sistemas LDAP o Active Directory.

Para un CIO o un Responsable de Seguridad, la protección de los accesos a las redes y a los recursos de la empresa es una prioridad. Desplegada en la nube o en modalidad on-premise, Tixeo se integra fácilmente con sus sistemas LDAP o Active Directory.

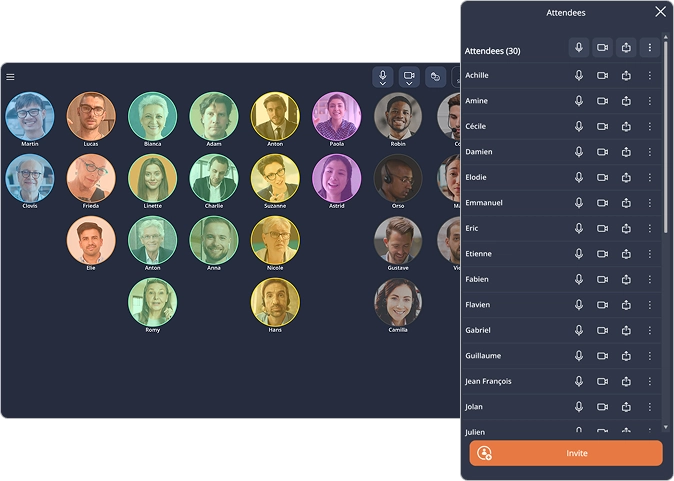

El organizador tiene el control de su reunión

Solo el organizador dispone de todos los derechos en una reunión, lo que le permite supervisar a los participantes antes y durante los intercambios.

Derechos del organizador

- Compartir documentos (pantallas, aplicaciones, archivos…)

-

Conceder derechos de compartición a otro participante

-

Retirar el derecho de palabra o incluso el de mostrar la cámara

- Excluir a un participante

- Anular la invitación de un participante

Con Tixeo, un organizador puede delegar los derechos de organización y gestión de una reunión desde la etapa de planificación.

Aislamiento de las reuniones

El aislamiento entre reuniones es un requisito fundamental en Tixeo para evitar fugas de datos.

¿Por qué es importante?

Aislamiento de las sesiones

Cada reunión se lleva a cabo en un proceso independiente: los flujos de vídeo, audio y los documentos compartidos solo son accesibles para los participantes autorizados.

Eliminación completa de los datos tras la reunión

Una vez finalizada la reunión, todos los datos asociados (historial, mensajería, archivos, grabaciones…) se eliminan. Es imposible acceder a la información de una sesión desde otra.

Seguridad reforzada en salas de reuniones físicas

En las salas físicas equipadas con sistemas de videoconferencia, es habitual olvidar accidentalmente documentos confidenciales.

Gracias al aislamiento y al estricto control de accesos de Tixeo, incluso si se celebra otra reunión en la misma sala más tarde, no podrá recuperarse ninguna información de la sesión anterior.

El “zoombombing”, una amenaza aún vigente

El “zoombombing” es una intrusión no deseada en una reunión en línea, generalmente provocada por una gestión deficiente de los derechos y accesos de los participantes, y por el uso masivo de enlaces públicos a las reuniones.

Este tipo de intrusión puede provocar:

- la interrupción del desarrollo normal de la reunión,

- filtraciones de información confidencial,

- el impacto o la ofensa de personas menores de edad o no preparadas,

- consecuencias negativas para la reputación de una organización o administración pública, cuya responsabilidad puede verse comprometida.

Ejemplos reales de zoombombing :

- En marzo de 2025, una reunión de Zoom del condado de Franklin (Ohio) fue interrumpida por la difusión de contenido pornográfico y mensajes de odio, lo que conmocionó al público y dejó en evidencia graves fallos en la herramienta de videoconferencia.

- Una reunión en línea de la Reserva Federal de Estados Unidos, a la que asistían cerca de un centenar de representantes de los principales bancos del país, fue interrumpida por un individuo que difundió vídeos ofensivos.

¿Cómo evitar las intrusiones en videoconferencias?

Arquitectura Secure by Design

Una solución de videoconferencia Secure by Design, como Tixeo, integra criterios de seguridad en todas las etapas de su desarrollo.

Control de derechos durante la reunión

El organizador debe mantener el control total sobre su videoconferencia, gracias a una gestión avanzada de derechos que optimiza la eficacia de los intercambios y reduce los riesgos de acceso no autorizado.

Arquitectura Secure by Design

Una solución de videoconferencia Secure by Design, como Tixeo, integra criterios de seguridad en todas las etapas de su desarrollo.

Control de derechos durante la reunión

El organizador debe mantener el control total sobre su videoconferencia, gracias a una gestión avanzada de derechos que optimiza la eficacia de los intercambios y reduce los riesgos de acceso no autorizado.

Sensibilización de los empleados

Con el auge de la inteligencia artificial y de los deep fakes en videoconferencia, la formación de los empleados es fundamental para mantener unos reflejos de seguridad eficaces.

Seguridad aumentada

La funcionalidad de Seguridad Aumentada de Tixeo permite exigir un código de acceso secreto antes de iniciar un intercambio crítico con uno o varios participantes.

Sensibilización de los empleados

Con el auge de la inteligencia artificial y de los deep fakes en videoconferencia, la formación de los empleados es fundamental para mantener unos reflejos de seguridad eficaces.

Seguridad aumentada

La funcionalidad de Seguridad Aumentada de Tixeo permite exigir un código de acceso secreto antes de iniciar un intercambio crítico con uno o varios participantes.

Por motivos de seguridad, no se recomienda compartir de forma masiva un enlace de invitación a una reunión en línea.

Tixeo conforme a las recomendaciones oficiales

La Agencia de Ciberseguridad de la Unión Europea (ENISA) y la CISA (Cybersecurity and Infrastructure Security Agency) recomiendan una serie de funcionalidades para las soluciones de videoconferencia seguras, como por ejemplo:

-

la sala de espera virtual, que permite visualizar y evaluar a los participantes que intentan acceder a su evento antes de autorizarles la entrada

-

la gestión de los derechos de los participantes (permisos de compartir pantalla, grabar o compartir documentos)

-

la posibilidad para el organizador de expulsar a uno o varios participantes no deseados de la videoconferencia.

Con Tixeo, estas funcionalidades de seguridad están activadas por defecto, garantizando así la confidencialidad, integridad y disponibilidad de sus comunicaciones en línea más críticas.

Numerosas organizaciones que operan en sectores sensibles utilizan hoy en día la solución Tixeo para proteger sus intercambios internos y externos más confidenciales.

Todo sobre la gestión de accesos y permisos

Definición de la gestión de accesos

¿Qué es la gestión de accesos?

La gestión de accesos consiste en controlar las autorizaciones de los usuarios para acceder a sistemas, datos y servicios informáticos, generalmente a través de una solución de gestión IAM (Identity and Access Management).

¿Cuáles son las buenas prácticas en la gestión de identidades y accesos (IAM)?

Las buenas prácticas incluyen la gestión centralizada de identidades, el uso de autenticación multifactor (MFA), y la aplicación de principios estrictos de seguridad.

La implantación de una solución IAM se basa en una gestión centralizada, procesos de gestión rigurosos y una política de ciberseguridad adecuada.

¿Qué herramientas se utilizan para la gestión de accesos?

Se emplean softwares de gestión IAM, sistemas PAM (Privileged Access Management) y soluciones avanzadas de control de accesos.

Además, es importante realizar auditorías periódicas para detectar posibles anomalías.

¿Cómo funciona la autenticación única?

La autenticación única (SSO – Single Sign-On) es una forma rápida de facilitar el inicio de sesión, permitiendo utilizar una única identidad digital para acceder a múltiples aplicaciones.

Gestión de accesos en videoconferencia

¿Por qué la gestión de accesos es un desafío clave para las herramientas de reuniones en línea

En un mundo donde los ciberataques están en aumento, implementar una política de seguridad eficaz es esencial para reducir los riesgos de piratería.

Durante las videoconferencias, las empresas comparten información sensible que puede resultar muy atractiva para terceros malintencionados.

Los ejemplos recientes de zoombombing ponen de manifiesto la importancia de una gestión rigurosa de los accesos a las reuniones en línea.

Una mala asignación de roles de usuario puede provocar filtraciones de datos y comprometer la seguridad de la información. Establecer un sistema de control de accesos y permisos es un aspecto fundamental en el diseño del software, con el fin de evitar accesos no autorizados.

¿Cómo proteger el acceso a los datos de las videoconferencias?

Existen diversas medidas para evitar situaciones de zoombombing.

Una política clara de gestión de accesos es clave para proteger los datos.

Un acceso seguro se basa principalmente en:

- la autenticación multifactor (MFA),

- la gestión de autorizaciones,

- el control de los permisos,

- y la implementación de una sala de espera virtual o el uso de un código PIN o identificador único.

La solución de videoconferencia segura Tixeo incorpora una gestión avanzada de accesos y permisos, así como el aislamiento de reuniones.

Se ofrecen varios niveles de seguridad para adaptar la protección según la sensibilidad de los intercambios.

Además, una de las mejores prácticas para reducir las intrusiones consiste en evitar el reenvío masivo de enlaces de conexión.

Los privilegios de acceso se asignan en función de los roles dentro de la organización, lo que permite una gestión precisa y eficaz de las autorizaciones.

¿Cuáles son los riesgos de una mala gestión de accesos?

El uso compartido de enlaces de conexión a reuniones en línea se ha generalizado. Sin embargo, la difusión masiva de estas invitaciones expone a las organizaciones a riesgos de zoombombing y robo de datos.

Las intrusiones no autorizadas en comunicaciones altamente confidenciales o secretas pueden tener graves consecuencias para la reputación de una organización o incluso para el equilibrio nacional. Por ejemplo, en 2024, una videoconferencia confidencial entre oficiales del ejército alemán sobre la guerra en Ucrania fue filtrada, provocando reacciones diplomáticas.

La solución adoptada por una organización debe cumplir con los requisitos normativos en materia de ciberseguridad y protección de datos.

Retos y prioridades de la gestión de accesos y permisos

¿Por qué es importante gestionar correctamente los accesos?

La razón principal es que una mala gestión de accesos expone a las organizaciones a riesgos de piratería, accesos no autorizados y vulneraciones graves de la seguridad informática. Los responsables de sistemas (CIO/DSI) deben implementar una política de gestión de accesos conforme a los requisitos de ciberseguridad y a la normativa vigente.

Esto también implica gestionar los accesos al puesto de trabajo del empleado, ya sea en modalidad presencial, híbrida o en teletrabajo. La gestión de accesos y permisos de Tixeo permite reforzar la seguridad de su entorno de trabajo híbrido.

¿Cuáles son los principales desafíos en la gestión de accesos?

Los desafíos de la gestión de accesos requieren un enfoque riguroso para protegerse frente a los riesgos de zoombombing, problemas de seguridad y suplantación de identidad.

Implica una gestión compleja de identidades a gran escala, con el objetivo de reducir las posibilidades de accesos no autorizados a los datos.

Uno de los puntos fuertes de Tixeo es su sólido sistema de control de accesos, esencial para proteger la información sensible intercambiada entre colaboradores.

Además, la solución cumple con los marcos de referencia europeos e internacionales en materia de seguridad de las comunicaciones, como los establecidos por ENISA y CISA.