Gestion des accès

Gardez le contrôle

de vos réunions

La gestion efficace des accès et des droits en réunion Tixeo

limite les intrusions et protège vos communications et données sensibles.

Seuls vos invités participent aux échanges

De nombreuses informations et ressources sur votre activité circulent dans vos réunions en ligne.

Vérifiez l’identité des personnes qui participent à vos discussions.

Adapter le niveau de sécurité

Avec la visioconférence Tixeo certifiée CSPN par l’ANSSI, l’organisateur peut définir un niveau de sécurité

plus ou moins élevé, selon le besoin de sécurisation des échanges.

Objectif : réduire les risques d’intrusion non désirée.

|

Avec le niveau de sécurité maximal, activé par défaut, les participants doivent créer un compte utilisateur puis s’identifier pour rejoindre la réunion en ligne. Idéal pour répondre à des exigences spécifiques en matière de cybersécurité. |

|

Avec un niveau de sécurité standard, l’organisateur peut partager un lien d’invitation sécurisé à la réunion, avec identification au compte ou code PIN. Les participants peuvent rejoindre la réunion depuis un navigateur web, en passant par une salle d’attente virtuelle. |

|

L’authentification multi-facteurs (MFA) est proposée par défaut pour assurer le contrôle des accès. Le SSO (Single Sign-On, ou authentification unique) permet une connexion facilitée et sécurisée à la visioconférence. |

Niveau de sécurité maximal

Niveau de sécurité maximal

Avec le niveau de sécurité maximal, activé par défaut, les participants doivent créer un compte utilisateur puis s’identifier pour rejoindre la réunion en ligne.

Idéal pour répondre à des exigences spécifiques en matière de cybersécurité.

Niveau de sécurité standard

Avec un niveau de sécurité standard, l’organisateur peut partager un lien d’invitation sécurisé à la réunion, avec identification au compte ou code PIN.

Les participants peuvent rejoindre la réunion depuis un navigateur web, en passant par une salle d’attente virtuelle.

![]()

Authentification MFA et SSO

L’authentification multi-facteurs (MFA) est proposée par défaut pour assurer le contrôle des accès.

Le SSO (Single Sign-On, ou authentification unique) permet une connexion facilitée et sécurisée à la visioconférence.

Chaque entrée est vérifiée

Le participant à une réunion doit confirmer son identité afin d’accéder :

- à son compte personnel,

- à la liste des réunions,

- à la liste des noms et prénoms de ses contacts,

- et à la messagerie instantanée.

Salle d’attente virtuelle

Dans le cas d’un accès web à une réunion Tixeo, l’invité renseigne le code PIN reçu par mail et entre dans une salle d’attente virtuelle. L’organisateur vérifie sa demande de participation et l’approuve ou la désapprouve.

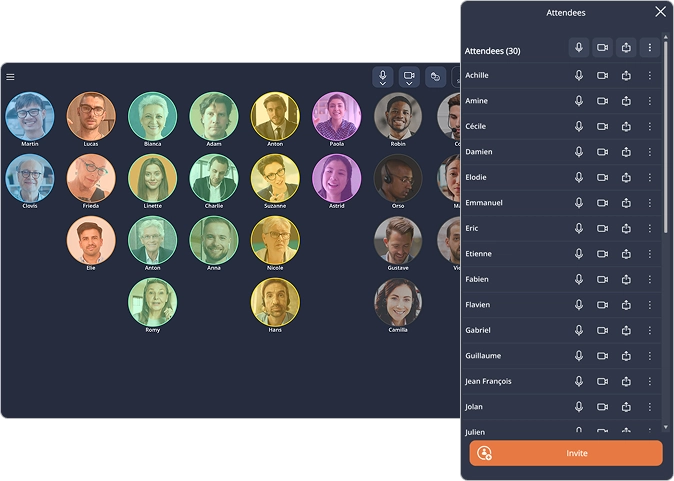

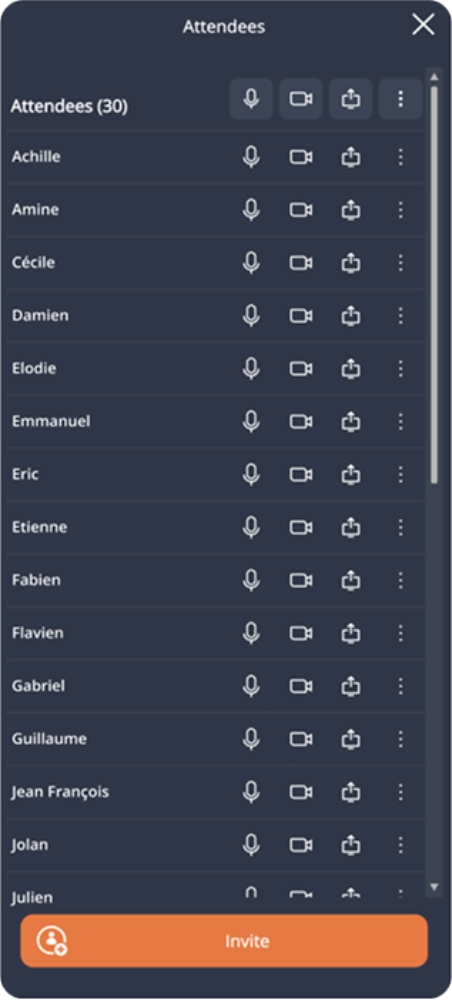

Droits des participants

Lorsqu’ils entrent dans une visioconférence Tixeo, les participants ne possèdent que des droits minimaux, à savoir :

- communiquer en audio, vidéo ou par messagerie,

- visualiser des documents partagés,

- en mode Conférence, seule la messagerie est disponible pour les participants.

Le participant à une réunion doit confirmer son identité afin d’accéder :

- à son compte personnel,

- à la liste des réunions,

- à la liste des noms et prénoms de ses contacts,

- et à la messagerie instantanée.

Salle d’attente virtuelle

Dans le cas d’un accès web à une réunion Tixeo, l’invité renseigne le code PIN reçu par mail et entre dans une salle d’attente virtuelle. L’organisateur vérifie sa demande de participation et l’approuve ou la désapprouve.

Droits des participants

Lorsqu’ils entrent dans une visioconférence Tixeo, les participants ne possèdent que des droits minimaux, à savoir :

- communiquer en audio, vidéo ou par messagerie,

- visualiser des documents partagés.

- en mode Conférence, seule la messagerie est disponible pour les participants.

Privilèges d’accès et habilitations

Avec Tixeo, les rôles de chaque utilisateur sont précisément définis pour limiter les failles de sécurité.

L’administrateur

Gère les paramètres de l’abonnement et du serveur de réunion, nomme des gestionnaires et assure la maintenance technique du système.

Le gestionnaire d’abonnement

Nomme des organisateurs, supervise l’abonnement et les crédits alloués (nombre de sièges, nombre d’organisateurs…)

Le gestionnaire d’utilisateur

Gère la base d’utilisateurs d’un serveur, ajoute ou supprime des comptes (uniquement avec Tixeo PrivateCloud ou TixeoServer).

L’organisateur

Organise des réunions en ligne et dispose des droits organisateur.

L’invité

Participe gratuitement aux visioconférences, dispose des droits minimaux lors de son entrée dans une visioconférence.

L’organisateur

Organise des réunions en ligne et dispose des droits organisateur.

L’invité

Participe gratuitement aux visioconférences, dispose des droits minimaux lors de son entrée dans une visioconférence.

Les utilisateurs peuvent suivre des statistiques plus ou moins détaillées sur les usages de la solution en fonction de leurs privilèges d’accès.

Bénéfices de la gestion des accès Tixeo

Authentification renforcée

Rejoindre une réunion Tixeo avec un niveau de sécurité maximal implique de s’identifier sur le logiciel installé sur votre appareil.

Contrôle des participants

Les invités à une réunion avec identifiant unique (code PIN) patientent dans une salle d’attente virtuelle afin de permettre la vérification de leur identité. L’arrivée d’un nouveau participant est autorisée manuellement.

Protection des données

Le cloisonnement des réunions réduit le risque de fuite de données, échangées notamment dans des salles de réunions physiques équipées de systèmes de visioconférence.

Depuis 2017, l’Agence nationale de sécurité des systèmes d’informations (ANSSI) a renouvelé trois fois la certification CSPN de Tixeo, preuve de fiabilité et d’engagement pour la cybersécurité.

Pour un DSI ou un Responsable de la sécurité, la protection des accès aux réseaux et aux ressources de l’entreprise est prioritaire.

Déployée dans le cloud ou on-premise, Tixeo s’intègre facilement avec vos systèmes LDAP ou Active Directory.

Pour un DSI ou un Responsable de la sécurité, la protection des accès aux réseaux et aux ressources de l’entreprise est prioritaire.

Déployée dans le cloud ou on-premise, Tixeo s’intègre facilement avec vos systèmes LDAP ou Active Directory.

L’organisateur maîtrise sa réunion

Seul l’organisateur possède tous les droits dans une réunion pour garder un œil sur les participants, avant et pendant les échanges.

Droits de l’organisateur

- Partager des documents (écrans, applications, fichiers…),

- Accorder des droits de partage à un autre participant,

- Retirer le droit de parole, voire le droit d’afficher la caméra,

- Exclure un participant

- Annuler l’invitation d’un participant

Avec Tixeo, un organisateur peut déléguer les droits d’organisation et de gestion d’une réunion, dès l’étape de sa planification.

Cloisonnement des réunions

La séparation des réunions est un prérequis fondamental pour Tixeo afin d’éviter les fuites de données.

Pourquoi est-ce important ?

Isolement des sessions

Chaque réunion se déroule dans un processus indépendant : les flux vidéo, audio et les documents partagés ne sont accessibles qu’aux participants autorisés.

Aucune trace laissée

Dès la clôture de la réunion, l’ensemble des données associées à la visioconférence (historique, messagerie, fichiers, enregistrements…) disparaissent. Il est impossible d’accéder aux données d’une session à une autre.

Sécurité renforcée en salle de réunion physique

Dans les salles de réunions physiques équipées de systèmes de visioconférence, il est courant d’oublier malencontreusement des documents confidentiels échangés durant une réunion. Grâce au cloisonnement et aux contrôles d’accès stricts Tixeo, même si une autre réunion se tient plus tard dans la même salle, aucune information de la précédente visioconférence ne pourra être récupérée.

Le zoombombing, un fléau toujours d’actualité

Le « zoombombing » est une intrusion non désirée dans une réunion en ligne, généralement due à un manquement dans la gestion des droits et des accès des membres et au partage massif d’un simple lien vers la réunion.

Il peut entraîner :

- la perturbation dans la conduite de la réunion,

- des fuites d’informations confidentielles,

- le choc ou l’offense d’un groupe de personnes mineures ou non averties,

- des répercussions négatives sur la réputation d’une organisation ou d’une administration publique, dont la responsabilité peut être engagée.

Deux exemples de Zoombombing :

- Une visioconférence du ministre français de l’Industrie de l’époque interrompue à trois reprises par la diffusion de vidéos pornographiques, alors que le ministre s’adressait à 200 électeurs de sa circonscription.

- Une réunion en ligne de la Réserve fédérale américaine, en présence d’une centaine de représentants des grandes banques américaines, subit l’intrusion d’un individu et la diffusion de vidéos offensantes.

Comment éviter les intrusions en visioconférence ?

Architecture Secure by design

Une solution de visioconférence Secure by Design, comme Tixeo, prend en compte les critères de sécurité à toutes les étapes de son développement.

Maîtrise des droits en réunion

L’organisateur doit rester maître de sa visioconférence, grâce à une gestion des droits avancée qui optimise l’efficacité des réunions.

Architecture Secure by design

Une solution de visioconférence Secure by Design, comme Tixeo, prend en compte les critères de sécurité à toutes les étapes de son développement.

Maîtrise des droits en réunion

L’organisateur doit rester maître de sa visioconférence, grâce à une gestion des droits avancée qui optimise l’efficacité des réunions.

Sensibilisation des collaborateurs

Avec le développement de l’IA et des deep fakes en visioconférence, la formation des employés est essentielle pour maintenir les bons réflexes de sécurité.

Sécurité augmentée

La fonctionnalité de Sécurité Augmentée Tixeo permet d’exiger un code d’accès secret avant d’entrer dans un échange critique avec un ou plusieurs participants.

Sensibilisation des collaborateurs

Avec le développement de l’IA et des deep fakes en visioconférence, la formation des employés est essentielle pour maintenir les bons réflexes de sécurité.

Sécurité augmentée

La fonctionnalité de Sécurité Augmentée Tixeo permet d’exiger un code d’accès secret avant d’entrer dans un échange critique avec un ou plusieurs participants.

Pour des raisons de sécurité, il est déconseillé de partager trop largement un lien d’invitation à une réunion en ligne.

Tixeo conforme aux recommandations officielles

L’Agence de l’Union européenne pour la cybersécurité (ENISA) et la CISA (Cybersecurity and Infrastructure Security Agency) recommandent une série de fonctionnalités pour les outils de visioconférence sécurisés comme :

- la salle d’attente virtuelle, pour voir et évaluer les participants tentant d’accéder à votre événement avant de leur accorder l’accès,

- la gestion des droits des participants (autorisations de partage d’écran, d’enregistrement ou de partage de documents),

- la possibilité pour l’organisateur de retirer un ou plusieurs participants indésirables de la visioconférence.

Avec Tixeo, bénéficiez de ces fonctionnalités de sécurité par défaut, afin de garantir la confidentialité, l’intégrité et la disponibilité de vos communications en ligne les plus critiques.

Des organisations évoluant au sein de secteurs sensibles utilisent aujourd’hui la solution Tixeo pour sécuriser leurs échanges internes et externes les plus confidentiels.

Tout savoir sur la gestion des accès et des droits

Définition de la gestion des accès

Qu'est-ce que la gestion des accès ?

La gestion des accès consiste à contrôler les autorisations des utilisateurs pour accéder aux systèmes, aux données et aux services informatiques, souvent via une solution de gestion IAM (Identity and Access Management).

Quelles sont les bonnes pratiques de la gestion des identités et des accès (IAM) ?

Les bonnes pratiques incluent la gestion centralisée des identités, l'utilisation de l'authentification multifacteur, et la mise en place de principes de sécurité stricts.

L'implémentation d'une solution IAM repose sur une gestion centralisée, une mise en place rigoureuse des processus de gestion et une politique de cybersécurité adaptée.

Quels outils sont utilisés pour la gestion des accès ?

Les logiciels de gestion IAM, les systèmes PAM (Privileged Access Management) et les solutions de contrôle d'accès avancées. Par ailleurs, un audit régulier des accès est à réaliser régulièrement pour détecter les anomalies.

Comment fonctionne l'authentification unique ?

L'authentification unique (SSO - Single Sign-On) est un moyen rapide facilitant le processus de connexion en permettant d'utiliser une seule identité numérique pour accéder à plusieurs applications.

Gestion des accès en visioconférence

Pourquoi la gestion des accès constitue-t-elle un enjeu pour les outils de réunions en ligne ?

Dans un monde où les cyberattaques sont en hausse, mettre en œuvre une politique de sécurité efficace est indispensable pour réduire les risques de piratage.

Les entreprises partagent des informations sensibles lors des visioconférences qui font l'objet de convoitises. Les exemples récents de zoombombing rappellent l'importance de gérer efficacement les problématiques d'accès aux réunions en ligne. En effet, une mauvaise gestion des rôles des utilisateurs peut entraîner des fuites de données, compromettant la sécurité des informations. Mettre en place un système de contrôle des accès et des droits est un enjeu essentiel est une étape importante dans la conception logicielle pour éviter les risques d'accès non autorisés.

Comment sécuriser l'accès aux données des visioconférences ?

Il existe différentes règles pour éviter des situations de zoombombing. La politique de gestion des accès est fondamentale pour protéger les données. Un accès sécurisé repose notamment sur l'authentification multi-facteur (MFA), la gestion des habilitations, la maîtrise des droits et la mise en place d'une salle d'attente virtuelle ou d'un accès via code PIN ou identifiant unique.

La solution de visioconférence sécurisée Tixeo intègre une gestion avancée des accès et des droits ainsi qu'un cloisonnement des réunions. Plusieurs niveaux de sécurité sont proposés pour adapter la protection à la criticité des échanges. D'autre part, parmi les autres meilleures manières de limiter les intrusions figure celle de limiter le partage de lien de connexion à une réunion. Les privilèges d’accès sont attribués en fonction des rôles dans l'organisation, pour une gestion des habilitations précise et efficace.

Quels sont les risques liés à une mauvaise gestion des accès ?

Le partage d'un lien de connexion à une réunion en ligne s'est largement démocratisé. Or, la diffusion massive de ces invitations expose les organisations à des risques de zoombombing et de vol de données. Les intrusions non autorisées dans des communications hautement confidentielles ou secrètes peuvent avoir de lourdes conséquences sur la réputation d'une organisation ou même sur l'équilibre national. Exemple en 2024, lorsque qu'un échange confidentiel en visioconférence entre des officiers de l'armée allemande au sujet de la guerre en Ukraine a fuité et a provoqué des réactions diplomatiques.

La solution choisie par les organisations doit présenter une conformité réglementaire en matière de cybersécurité et de protection des données.

Enjeux et défis de la gestion des accès et des droits

Pourquoi est-ce important de gérer les accès ?

La principale raison est qu'une mauvaise gestion des accès expose aux risques de piratage, aux accès non autorisés et met en danger la sécurité informatique de l'organisation. Les DSI doivent mettre en œuvre une politique de gestion des accès conforme aux exigences de sécurité informatique et aux réglementations en vigueur. Cela passe également par une gestion des accès au poste du collaborateur, qu'il soit en présentiel, en travail hybride ou en télétravail.

La gestion des accès et des droits Tixeo permet de renforcer la sécurité de votre environnement de travail hybride.

Quels sont les défis de la gestion des accès ?

Les défis de gestion des accès nécessitent une approche rigoureuse pour se protéger des risques de zoombombing, des problèmes de sécurité et des risques d'usurpation d'identité. Elle implique la gestion complexe des identités à grande échelle, réduisant les possibilités d'accès non autorisés aux données.

L'un des avantages de Tixeo est son contrôle d’accès robuste, indispensable pour protéger les informations sensibles échangées entre collaborateurs. De plus, la solution répond aux différents référentiels européens et internationaux, comme ceux de l'ENISA et du CISA, concernant la sécurité des communications en ligne.