Zugriffsverwaltung

Behalten Sie die Kontrolle

über Ihre Meetings

Eine effektive Verwaltung der Zugriffsrechte und

Rollen in Tixeo-Besprechungen begrenzt unbefugte Zugriffe

und schützt Ihre sensiblen Kommunikationen und Daten.

Nur von Ihnen eingeladene Personen nehmen teil

In Ihren Online-Meetings werden zahlreiche Informationen und Inhalte über Ihre Tätigkeit ausgetauscht.

Deshalb sollten Sie die Identität der Personen überprüfen, die an Ihren Gesprächen teilnehmen.

Sicherheitsniveau anpassen

Mit der von ANSSI CSPN-zertifizierten Videokonferenzlösung von Tixeo kann die organisierende

Person je nach Sensibilität der Inhalte das passende Sicherheitsniveau festlegen.

Ziel: das Risiko unerwünschter Zugriffe minimieren.

| Bei der höchsten Sicherheitsstufe, die standardmäßig aktiviert ist, müssen sich Teilnehmende mit einem Benutzerkonto registrieren und authentifizieren, bevor sie dem Online-Meeting beitreten können. Diese Einstellung ist ideal für besonders hohe Anforderungen an die Cybersicherheit. |

|

Bei der Standardsicherheitsstufe kann der Organisator einen sicheren Einladungslink zum Meeting verschicken mit Konto-Authentifizierung oder PIN-Code. Der Zugang zur Videokonferenz erfolgt über einen Webbrowser und führt zunächst durch einen virtuellen Warteraum. |

| Die Multi-Faktor-Authentifizierung (MFA) ist standardmäßig aktiviert, um den Zugang bestmöglich zu sichern. Die Einmalanmeldung (SSO, Single Sign-On) ermöglicht einen einfachen und sicheren Zugang zu Videokonferenzen. |

![]()

Höchstes Sicherheitsniveau

Bei der höchsten Sicherheitsstufe, die standardmäßig aktiviert ist, müssen sich Teilnehmende mit einem Benutzerkonto registrieren und authentifizieren, bevor sie dem Online-Meeting beitreten können.

Diese Einstellung ist ideal für besonders hohe Anforderungen an die Cybersicherheit.

Standard-Sicherheitsniveau

Bei der Standardsicherheitsstufe kann der Organisator einen sicheren Einladungslink zum Meeting verschicken mit Konto-Authentifizierung oder PIN-Code. Der Zugang zur Videokonferenz erfolgt über einen Webbrowser und führt zunächst durch einen virtuellen Warteraum.

![]()

MFA- und SSO-Authentifizierung

Die Multi-Faktor-Authentifizierung (MFA) ist standardmäßig aktiviert, um den Zugang bestmöglich zu sichern. Die Einmalanmeldung (SSO, Single Sign-On) ermöglicht einen einfachen und sicheren Zugang zu Videokonferenzen.

Jede Anmeldung wird überprüft

Teilnehmende Personen eines Meetings müssen ihre Identität bestätigen, um Zugriff zu erhalten auf:

- das persönliche Benutzerkonto,

- die Liste der anstehenden Meetings,

- die Liste mit den Vor- und Nachnamen der eigenen Kontakte,

- die Instant-Messaging-Funktion.

Virtueller Warteraum

Bei einer Teilnahme über den Webbrowser an einer Tixeo-Konferenz gibt der eingeladene Teilnehmer den per E-Mail erhaltenen PIN-Code ein und gelangt zunächst in einen virtuellen Warteraum. Der Organisator prüft die Teilnahmeanfrage und entscheidet über die Zulassung oder Ablehnung.

Teilnehmerrechte

Beim Eintritt in eine Tixeo-Videokonferenz verfügen Teilnehmende nur über eingeschränkte Rechte:

- per Audio, Video oder Chat kommunizieren

- geteilte Dokumente einsehen

- im Konferenzmodus steht ihnen ausschließlich die Chatfunktion zur Verfügung

Teilnehmende Personen eines Meetings müssen ihre Identität bestätigen, um Zugriff zu erhalten auf:

- das persönliche Benutzerkonto,

- die Liste der anstehenden Meetings,

- die Liste mit den Vor- und Nachnamen der eigenen Kontakte,

- die Instant-Messaging-Funktion.

Virtueller Warteraum

Bei einer Teilnahme über den Webbrowser an einer Tixeo-Konferenz gibt der eingeladene Teilnehmer den per E-Mail erhaltenen PIN-Code ein und gelangt zunächst in einen virtuellen Warteraum. Der Organisator prüft die Teilnahmeanfrage und entscheidet über die Zulassung oder Ablehnung.

Teilnehmerrechte

Beim Eintritt in eine Tixeo-Videokonferenz verfügen Teilnehmende nur über eingeschränkte Rechte:

- per Audio, Video oder Chat kommunizieren

- geteilte Dokumente einsehen

- im Konferenzmodus steht ihnen ausschließlich die Chatfunktion zur Verfügung

Zugriffsrechte und Benutzerrollen

Mit Tixeo sind die Rollen jedes Nutzers genau definiert, um Sicherheitslücken zu minimieren.

Administrator

Verwaltet die Einstellungen des Abonnements und des Meeting-Servers, ernennt Manager und ist für die technische Systempflege zuständig.

Abonnementmanager

Ernennt Organisatoren, überwacht das Abonnement und die zugewiesenen Kredite (z. B. Anzahl der Lizenzen oder Organisatoren).

Benutzermanager

Verwaltet die Nutzerkonten auf einem Server, fügt Konten hinzu oder löscht sie (nur mit Tixeo PrivateCloud oder TixeoServer).

Organisator

Plant und moderiert Online-Meetings und verfügt über Organisator-Rechte (Bildschirmfreigabe, Worterteilung, Ausschluss von Teilnehmenden usw.).

Eingeladene Personen

Nimmt kostenlos an Videokonferenzen teil und erhält beim Beitritt nur minimale Rechte.

Organisator

Plant und moderiert Online-Meetings und verfügt über Organisator-Rechte (Bildschirmfreigabe, Worterteilung, Ausschluss von Teilnehmenden usw.).

Eingeladene Personen

Nimmt kostenlos an Videokonferenzen teil und erhält beim Beitritt nur minimale Rechte.

Je nach Zugriffsberechtigung können Nutzer unterschiedlich detaillierte Nutzungsstatistiken einsehen.

Vorteile der Zugriffsverwaltung mit Tixeo

Verstärkte Authentifizierung

Der Beitritt zu einer Tixeo-Videokonferenz mit maximalem Sicherheitsniveau erfordert eine vorherige Anmeldung in der installierten Anwendung auf dem jeweiligen Gerät.

Kontrolle über die Teilnehmenden

Eingeladene Personen, die sich mit einem individuellen Zugangscode (PIN) in eine Besprechung einwählen, warten zunächst in einem virtuellen Warteraum. Dort kann ihre Identität überprüft und ihre Teilnahme manuell freigegeben werden.

Datenschutz

Durch die Trennung einzelner Meetings wird das Risiko eines Datenabflusses deutlich reduziert, insbesondere in physischen Besprechungsräumen mit Videokonferenzsystemen, in denen Informationen ausgetauscht werden.

Seit 2017 wurde die CSPN-Zertifizierung von Tixeo durch die französische Cybersicherheitsagentur ANSSI bereits dreimal erneuert, ein Beweis für die Zuverlässigkeit und das Engagement im Bereich Cybersicherheit.

Für IT-Leitende oder Sicherheitsbeauftragte hat der Schutz der Zugänge zu Netzwerken und Ressourcen von Unternehmen höchste Priorität. Ob in der Cloud oder als On-Premise-Lösung eingesetzt, Tixeo lässt sich problemlos in Ihre LDAP- oder Active-Directory-Systeme integrieren.

Für IT-Leitende oder Sicherheitsbeauftragte hat der Schutz der Zugänge zu Netzwerken und Ressourcen von Unternehmen höchste Priorität. Ob in der Cloud oder als On-Premise-Lösung eingesetzt, Tixeo lässt sich problemlos in Ihre LDAP- oder Active-Directory-Systeme integrieren.

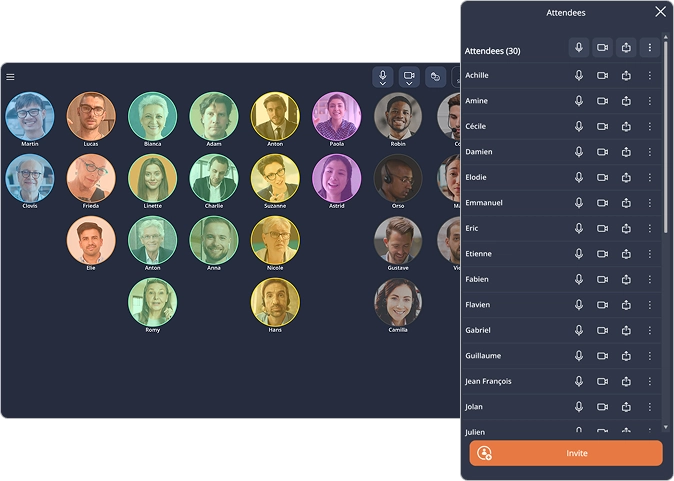

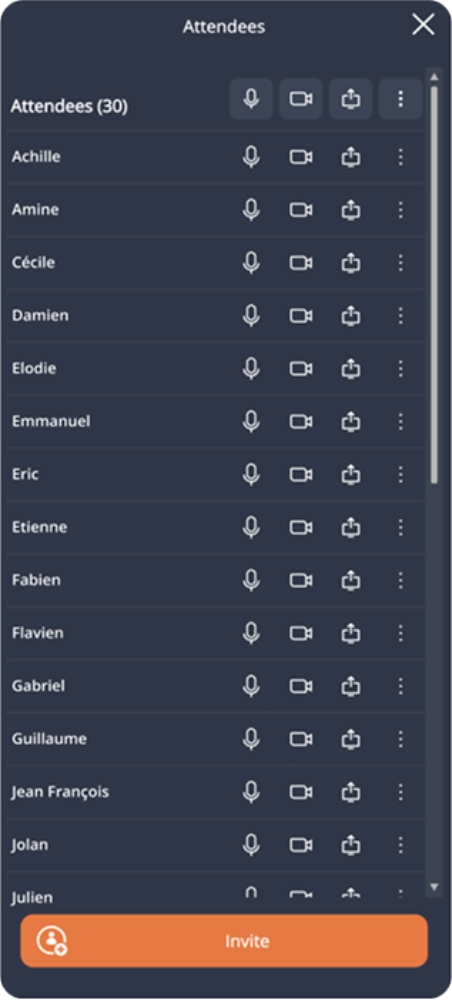

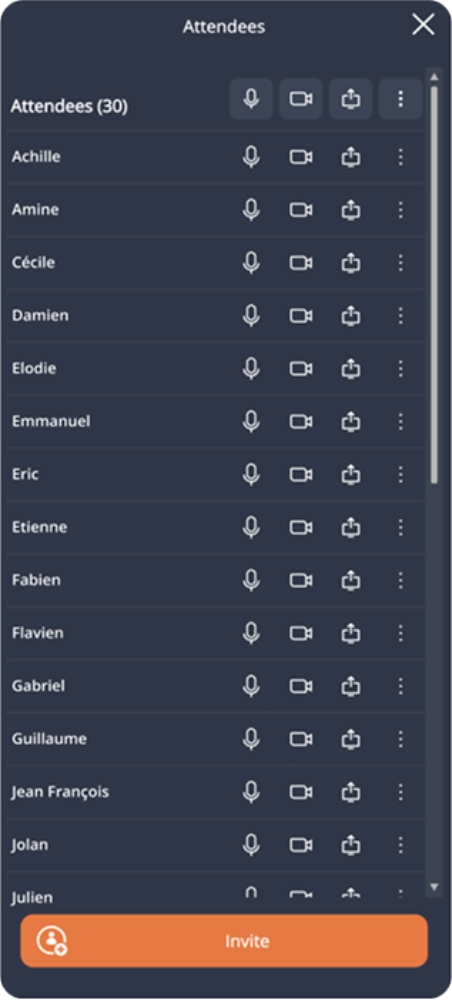

Der Organisator behält die Kontrolle über das Meeting

Nur der Organisator verfügt über alle Rechte innerhalb eines Meetings und kann sowohl vor als auch während der Besprechung die Teilnehmenden im Auge behalten.

Rechte des Organisators

- Dokumente freigeben (Bildschirme, Anwendungen, Dateien usw.)

- Anderen Teilnehmenden das Recht zur Freigabe erteilen

- Das Rederecht oder die Kamerafunktion entziehen

- Einen Teilnehmer ausschließen

- Die Einladung eines Teilnehmers zurückziehen

Mit Tixeo kann der Organisator bereits bei der Planung eines Meetings Rechte zur Organisation und Verwaltung an andere Personen delegieren.

Trennung von Besprechungen

Die Trennung einzelner Sitzungen ist für Tixeo eine grundlegende Voraussetzung, um Datenlecks zu vermeiden.

Warum ist das wichtig?

Isolierte Sitzungen

Jedes Meeting läuft in einem unabhängigen Prozess ab: Video- und Audioströme sowie geteilte Dokumente sind ausschließlich für berechtigte Teilnehmende zugänglich.

Keine Spuren hinterlassen

Sobald ein Meeting beendet ist, werden alle zugehörigen Daten gelöscht (Verlauf, Chatnachrichten, Dateien, Aufzeichnungen usw.). Ein Zugriff von einer Sitzung auf die andere ist nicht möglich.

Erhöhte Sicherheit in physischen Besprechungsräumen

In physischen Besprechungsräumen, die mit Videokonferenzsystemen ausgestattet sind, kommt es häufig vor, dass vertrauliche Dokumente versehentlich zurückbleiben, die während einer Besprechung ausgetauscht wurden. Dank der strikten Zugangskontrollen und der konsequenten Trennung bei Tixeo kann selbst bei einer späteren Nutzung des Raumes keine Information aus einer vorangegangenen Videokonferenz wiederhergestellt werden.

Zoombombing – eine anhaltende Bedrohung

Als „Zoombombing“ bezeichnet man das unbefugte Eindringen in eine Online-Besprechung. Ursache ist in den meisten Fällen eine mangelhafte Verwaltung von Zugriffsrechten und Teilnehmerrollen oder das massenhafte Weiterleiten eines einfachen Einladungslinks.

Solche Vorfälle können:

- den Ablauf der Sitzung erheblich stören,

- zur Preisgabe vertraulicher Informationen führen,

- insbesondere Minderjährige oder unvorbereitete Teilnehmende schockieren oder verstören,

- dem Ruf einer Organisation oder öffentlichen Einrichtung schaden, die dafür haftbar gemacht werden kann.

Zwei Beispiele für Zoombombing-Angriffe:

- EineVideokonferenz des damaligen französischen Industrieministers wurde gleich dreimal durch die Einspielung pornografischer Videos unterbrochen, während er zu rund 200 Wählern seines Wahlkreises sprach.

- Bei einer Videokonferenz der US-Notenbank, an der rund hundert Vertreter großer amerikanischer Banken teilnahmen, verschaffte sich eine externe Person Zugang und spielte beleidigende Videos ein.

Wie kann man unbefugte Zugriffe auf Videokonferenzen verhindern?

Secure by Design-Architektur

Eine Secure by Design-Videokonferenzlösung wie Tixeo berücksichtigt Sicherheitskriterien in jeder Phase der Softwareentwicklung.

Kontrolle über Zugriffsrechte

Der Organisator muss die volle Kontrolle über seine Videokonferenz behalten. Hier trägt eine innovative Rechteverwaltung maßgeblich zu einem effizienten und geschützten Ablauf bei.

Secure by Design-Architektur

Eine Secure by Design-Videokonferenzlösung wie Tixeo berücksichtigt Sicherheitskriterien in jeder Phase der Softwareentwicklung.

Kontrolle über Zugriffsrechte

Der Organisator muss die volle Kontrolle über seine Videokonferenz behalten. Hier trägt eine innovative Rechteverwaltung maßgeblich zu einem effizienten und geschützten Ablauf bei.

Sensibilisierung der Mitarbeitenden

Angesichts von Deepfakes und KI-basierten Täuschungen in Videokonferenzen ist es entscheidend, Mitarbeitende zu sensibilisieren und in sicheren Umgangsformen zu schulen.

Erhöhte Sicherheit

Mit der Funktion „Erhöhte Sicherheit“ von Tixeo kann vor dem Beitritt zu einem sensiblen Austausch mit einer oder mehreren Personen ein geheimer Zugangscode verlangt werden.

Sensibilisierung der Mitarbeitenden

Angesichts von Deepfakes und KI-basierten Täuschungen in Videokonferenzen ist es entscheidend, Mitarbeitende zu sensibilisieren und in sicheren Umgangsformen zu schulen.

Erhöhte Sicherheit

Mit der Funktion „Erhöhte Sicherheit“ von Tixeo kann vor dem Beitritt zu einem sensiblen Austausch mit einer oder mehreren Personen ein geheimer Zugangscode verlangt werden.

Aus Sicherheitsgründen sollte der Einladungslink zu einer Online-Besprechung nicht zu breit gestreut werden.

Tixeo erfüllt offizielle Empfehlungen

Die Agentur der Europäischen Union für Cybersicherheit (ENISA) und die US-amerikanische CISA (Cybersecurity and Infrastructure Security Agency) empfehlen eine Reihe von Funktionen für sichere Videokonferenzlösungen:

-

Ein virtueller Warteraum, der es ermöglicht, Teilnehmende zu sehen und zu prüfen, bevor ihnen der Zugang zur Besprechung gewährt wird

-

die Verwaltung der Teilnehmerrechte (Berechtigungen für Bildschirmfreigabe, Aufnahmen oder Dokumentenfreigabe)

-

die Möglichkeit für den Organisator, einen oder mehrere unerwünschte Teilnehmende aus der Videokonferenz zu entfernen

Mit Tixeo profitieren Sie von diesen standardmäßigen Sicherheitsfunktionen, um Vertraulichkeit, Integrität und Verfügbarkeit Ihrer besonders kritischen Online-Kommunikation zu gewährleisten.

Zahlreiche Organisationen aus besonders sicherheitskritischen Bereichen nutzen heute die Lösung von Tixeo, um ihre vertraulichsten internen und externen Kommunikationen zu schützen.

Alles über die Verwaltung von Zugängen und Rechten

Definition der Zugriffsverwaltung

Was versteht man unter Zugriffsverwaltung?

Zugriffsverwaltung bedeutet, die Berechtigungen von Nutzern und Nutzerinnen für den Zugriff auf IT-Systeme, Daten und Dienste zu kontrollieren, häufig über eine IAM-Lösung (Identity and Access Management).

Was sind bewährte Verfahren für die Verwaltung von Identitäten und Zugriffen (IAM)?

Zu den bewährten Verfahren zählen eine zentralisierte Identitätsverwaltung, der Einsatz von Multi-Faktor-Authentifizierung sowie die Umsetzung strenger Sicherheitsprinzipien.

Die Implementierung einer IAM-Lösung beruht auf einer zentralen Verwaltung, der konsequenten Umsetzung von Managementprozessen und einer angemessenen Cybersicherheitsrichtlinie.

Welche Tools werden für die Zugriffsverwaltung verwendet?

IAM-Softwarelösungen, PAM-Systeme (Privileged Access Management) sowie fortgeschrittene Zugriffskontrolllösungen. Außerdem ist eine regelmäßige Prüfung der Zugriffe durchzuführen, um Anomalien zu erkennen.

Wie funktioniert die Einmalanmeldung (Single Sign-On)?

Die Einmalanmeldung (SSO – Single Sign-On) ermöglicht eine schnelle und einfache Anmeldung, indem mit nur einer einzigen digitalen Identität auf mehrere Anwendungen zugegriffen werden kann.

Zugriffsverwaltung bei Videokonferenzen

Warum ist die Zugriffsverwaltung bei Online-Meeting-Tools so wichtig?

In einer Welt, in der Cyberangriffe ständig zunehmen, ist die Umsetzung einer effektiven Sicherheitspolitik unerlässlich, um das Risiko von Hackerangriffen zu verringern.

Unternehmen tauschen bei Videokonferenzen sensible Informationen aus, die ein attraktives Ziel für Cyberkriminelle sind. Jüngste Beispiele von Zoombombing erinnern daran, wie entscheidend eine sorgfältige Zugangskontrolle für Online-Besprechungen ist. Eine unklare Rollenverteilung unter den Teilnehmenden kann zu Datenlecks führen und die Sicherheit von Informationen gefährden. Daher ist die Einführung eines Systems zur Verwaltung von Zugriffen und Rechten ein zentrales Element bei der Softwarekonzeption, sodass unbefugte Zugriffe verhindert werden können.

Wie lassen sich Zugriffe auf Daten aus Videokonferenzen absichern?

Es gibt verschiedene Richtlinien, um sogenannte Zoombombing-Situationen zu vermeiden. Eine durchdachte Zugriffsverwaltung ist entscheidend für den Schutz von Daten. Ein sicherer Zugang beruht insbesondere auf der Multi-Faktor-Authentifizierung (MFA), der Verwaltung von Berechtigungen, der Kontrolle von Rechten und der Einrichtung eines virtuellen Warteraums oder eines Zugangs über einen PIN-Code oder eine eindeutige Kennung.

Die sichere Videokonferenzlösung von Tixeo bietet eine erweiterte Zugriffs- und Rechteverwaltung sowie eine konsequente Trennung einzelner Meetings. Je nach Sensibilität der Inhalte lassen sich verschiedene Sicherheitsniveaus wählen. Ein weiterer effektiver Schutz vor unbefugtem Zugriff besteht darin, den Einladungslink nicht unnötig weit zu streuen. Die Zugriffsrechte werden je nach Rolle in der Organisation vergeben. Damit wird eine genaue und effiziente Verwaltung der Berechtigungen ermöglicht.

Welche Risiken birgt eine mangelhafte Zugriffsverwaltung?

Das Weiterleiten von Einladungslinks zu Online-Meetings ist mittlerweile gängige Praxis. Die massenhafte Verbreitung solcher Zugangsdaten setzt Organisationen der Gefahr von Zoombombing und Datendiebstahls aus. Unbefugte Zugriffe auf hochvertrauliche oder geheime Kommunikation können schwerwiegende Folgen für den Ruf einer Organisation oder gar für die nationale Stabilität haben. Ein Beispiel dafür ist der Vorfall im Jahr 2024, als eine vertrauliche Videokonferenz deutscher Offiziere zum Krieg in der Ukraine an die Öffentlichkeit gelangte und diplomatische Reaktionen auslöste.

Die von einer Organisation gewählte Lösung muss daher den geltenden Vorschriften zur Cybersicherheit und zum Datenschutz entsprechen.

Bedeutung und Herausforderungen der Zugriffs- und Rechteverwaltung

Warum ist die Verwaltung von Zugriffsrechten so wichtig?

Der Hauptgrund: Eine unzureichende Zugriffsverwaltung erhöht das Risiko von Hackerangriffen und unbefugten Zugriffen, was die IT-Sicherheit der Organisation gefährdet. IT-Leiter müssen eine Richtlinie für die Zugriffsverwaltung umsetzen, die sowohl den Anforderungen der Informatiksicherheit als auch den geltenden Vorschriften entspricht. Dazu gehört auch, die Zugriffsverwaltung der Arbeitsplätze von Mitarbeitenden, unabhängig davon, ob es sich um Arbeit vor Ort, hybrides Arbeiten oder Homeoffice handelt.

Die Zugriffs- und Rechteverwaltung von Tixeo stärkt die Sicherheit Ihrer hybriden Arbeitsumgebung.

Was sind die Herausforderungen bei der Zugriffsverwaltung?

Die Zugriffskontrolle erfordert eine konsequente Herangehensweise, um Risiken wie Zoombombing, Sicherheitslücken und Identitätsdiebstahl vorzubeugen. Dazu gehört auch die komplexe Verwaltung zahlreicher Identitäten, unbefugte Zugriffe auf sensible Daten wirksam zu verhindern.

Einer der großen Vorteile von Tixeo ist die robuste Zugangskontrolle, ein zentraler Faktor, um sensible Informationen im Austausch zwischen Mitarbeitenden zuverlässig zu schützen. Darüber hinaus erfüllt die Lösung die verschiedenen europäischen und internationalen Richtlinien zur Sicherheit digitaler Kommunikationen, wie die der ENISA und der CISA.